Di cosa tratta il video tutorial Copilot Designer crea immagini digitali originali secondo la nostra descrizione In questo video tutorial dal titolo Copilot Designer crea immagini digitali originali secondo la nostra descrizione, presento la funzione Designer in Microsoft Copilot, che è responsabile della creazione di immagini basate sulla descrizione dell'utente con l'aiuto dell'intelligenza... [Leggi di più ...]

Copilot Designer crea immagini digitali originali secondo la nostra descrizione

Consigli per un condizionatore facile da pulire: Midea All Easy Pro Nordic

Consigli per un condizionatore facile da pulire Di cosa parla questo video dal titolo Consigli per un condizionatore facile da pulire? Questo articolo ( Consigli per un condizionatore facile da pulire ) è in realtà un consiglio per chiunque voglia acquistare un condizionatore. Un problema molto serio di cui bisogna tenere conto con gli apparecchi ad aria... [Leggi di più ...]

Illuminazione dello schermo laterale per le notifiche: notifiche più discrete

Di cosa tratta il tutorial Illuminazione dello schermo sul bordo per le notifiche? In questo video tutorial (Illuminazione dello schermo sul bordo durante le notifiche) ti mostrerò come è possibile avere l'edge lighting, ovvero l'illuminazione dello schermo sul bordo quando ci sono le notifiche. Questa funzione si trova nativamente su alcuni telefoni (Samsung, Xiaomi, ecc.), ma può essere ottenuta anche tramite... [Leggi di più ...]

Risolvi i problemi di notifica su Android: può provenire dal tuo telefono

Contenuto del tutorial Risolvere i problemi con le notifiche su Android Nel tutorial di oggi (Risolvere i problemi con le notifiche su Android) vedremo quali sono le cause che possono portare all'interruzione delle notifiche di alcune applicazioni su Android I problemi con le notifiche possono provenire da due parti Problemi con il lato server di... [Leggi di più ...]

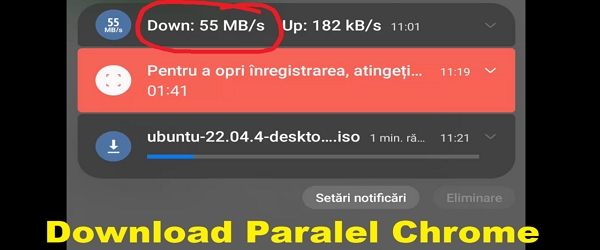

Aumenta la velocità di download in Google Chrome con download paralleli

In cosa consiste il tutorial video Aumentare la velocità di download in Google Chrome? In questo video tutorial, Aumentare la velocità di download in Google Chrome, presento una funzione di Google Chrome Flags, che aiuta a scaricare lo stesso file da più posti in parallelo. Pertanto la velocità di download aumenta. Simile al protocollo BitTorrent Questa impostazione che Google... [Leggi di più ...]

Come rendere invisibili le conversazioni di Whatsapp: nulla è visibile

Di cosa tratta il tutorial Come fare conversazioni invisibili su Whatsapp In questo tutorial dal titolo Come fare conversazioni invisibili su Whatsapp, ti presento il metodo migliore per nascondere le conversazioni con i contatti o nei gruppi Whatsapp. Molti non conoscono questo metodo per nascondere le conversazioni di Whatsapp Molti sanno solo bloccare... [Leggi di più ...]

App per il controllo dello stato del telefono Samsung: app ufficiale

App Samsung Phone Health Checkup In cosa consiste il tutorial sull'app Samsung Phone Health Checkup? In questo video tutorial "Applicazione per il controllo dello stato dei telefoni Samsung" vi presento un'applicazione Samsung, nella quale abbiamo una funzione molto utile per diagnosticare i telefoni... [Leggi di più ...]

Nascondi le foto private in una cartella bloccata, separata dalla galleria

Nascondere le immagini private in una cartella bloccata In cosa consiste il tutorial Nascondere le immagini private in una cartella bloccata? In questo video tutorial intitolato Nascondi immagini private in una cartella bloccata, ti mostro un metodo con cui puoi spostare le immagini private dalla galleria a una cartella bloccata che puoi aprire solo con l'impronta digitale. Questo metodo di... [Leggi di più ...]

Mostra il tuo telefono su Google Home TV: tutorial video

Di cosa tratta il tutorial "Mostrare il telefono su Google Home TV"? Nel video tutorial di oggi, sotto il nome Mostra il tuo telefono su Google Home TV, ti mostrerò dove e come puoi proiettare il tuo telefono in diretta TV. Screen Cast è una cosa che esiste da molto tempo. Sebbene proietti o visualizzi lo schermo del tuo telefono sulla TV,... [Leggi di più ...]

Presa intelligente con programmazione remota - controllo della presa tramite app

Adattatore Smart con programmazione remota Cos'è il video tutorial sulla Presa Smart con programmazione remota In questo video tutorial "Presa Smart con programmazione remota" vi presenterò una presa smart, che in realtà è un adattatore smart, che ci permette di automatizzare le prese a muro . Cos'è una presa intelligente? Le prese intelligenti sono in realtà alcune... [Leggi di più ...]

Commenti recenti