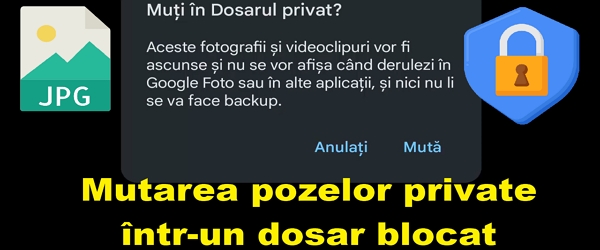

Nascondere le immagini private in una cartella bloccata In cosa consiste il tutorial Nascondere le immagini private in una cartella bloccata? In questo video tutorial intitolato Nascondi immagini private in una cartella bloccata, ti mostro un metodo con cui puoi spostare le immagini private dalla galleria a una cartella bloccata che puoi aprire solo con l'impronta digitale. Questo metodo di... [Leggi di più ...]

Nascondi le foto private in una cartella bloccata, separata dalla galleria

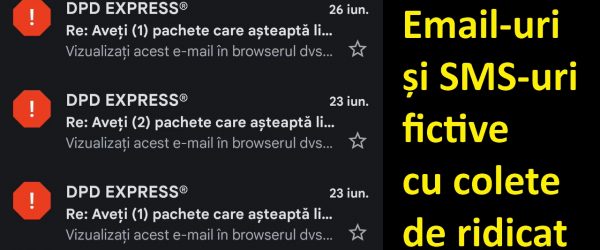

Messaggi fraudolenti con pacchi senza indirizzo – come lo raccontiamo

In cosa consiste il video tutorial Messaggi fraudolenti con pacchi non indirizzati In questo video tutorial Messaggi fraudolenti con pacchi non indirizzati vedremo come capire se una mail o un sms in cui si afferma di avere un pacco da ricevere è legittimo, anche se non lo eravamo non aspetto nessun pacco Alcune persone ricevono messaggi fraudolenti con: "hai un pacco da ricevere, ma... [Leggi di più ...]

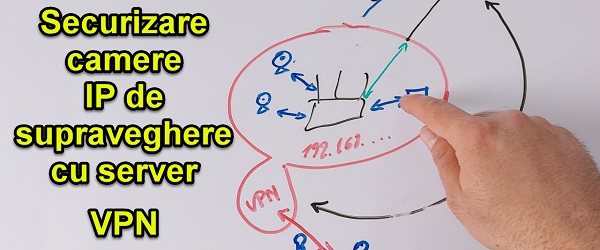

Sicurezza delle telecamere IP con server VPN - ARRESTO port forwarding alle telecamere

Protezione delle telecamere IP con server VPN Qual è il video tutorial sulla protezione delle telecamere IP con server VPN? Nel video tutorial Protezione delle telecamere IP con server VPN, ti mostrerò come proteggere le tue telecamere di sorveglianza in modo che nessuno possa accedervi da Internet. Le telecamere di sorveglianza sono collegate alla rete locale Quando ci si connette a [Leggi di più ...]

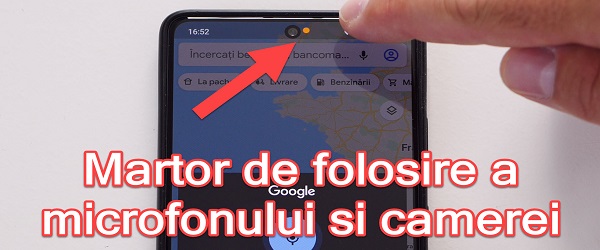

Rilevatore di uso fraudolento di microfono e fotocamera su telefoni Android

Di cosa tratta il tutorial Fraud Microphone and Camera Use Detector? In questo video tutorial presento un rilevatore per uso fraudolento di microfono e fotocamera, ovvero un'applicazione che rileva e annota quando la fotocamera e il microfono vengono utilizzati sui telefoni Android. Perché dovremmo voler sapere quando vengono utilizzati la fotocamera e il microfono del telefono ... [Leggi di più ...]

Semplice impostazione di massima sicurezza su Windows: la base di un PC protetto

Configurazione della massima sicurezza su Windows Che cos'è il tutorial "Configurazione della massima sicurezza su Windows"? In questo video tutorial vedrai come configurare gli account su Windows in modo che il tuo sistema operativo sia sicuro. Configurazione semplice della massima sicurezza su Windows. L'errore commesso da molti utenti Windows. Al momento dell'installazione ... [Leggi di più ...]

Come non infettare siti e virus infetti - sandboxie

Come non essere infettati su siti infetti e applicazioni antivirus - sandboxie Come non essere infettati su siti infetti e applicazioni antivirus - sandboxie Negli ultimi anni le persone si sono occupate sempre di più di virus, spyware e altri programmi dannosi di un nuovo tipo che sono diventati sempre più sofisticati e che possono essere difficili da intercettare da un ... [Leggi di più ...]

Come puoi scoprire se qualcuno è stato sul computer e cosa ha fatto

Come scoprire se qualcuno è entrato nel tuo computer e cosa ha fatto Scopri chi ha camminato sul tuo computer e cosa ha fatto Certamente sappiamo tutti che dobbiamo inserire la password nel computer, ma la maggior parte delle volte ne abbiamo bisogno ammettere che sta a noi inserire la password ogni volta, quindi lasciamo il computer senza password e ovviamente chiunque può ... [Leggi di più ...]

Come scoprire se il tuo indirizzo email e la password sono hacker

Come fai a sapere se la tua email e password sono state violate Come fai a sapere se la tua email e password sono state violate Al giorno d'oggi è sempre più difficile mantenere i nostri dati al sicuro; soprattutto l'indirizzo e-mail e la password, che utilizziamo ovunque. Quando creiamo un account, abbiamo una fiducia cieca Ogni volta che crei un account devi "legittimarti" ... [Leggi di più ...]

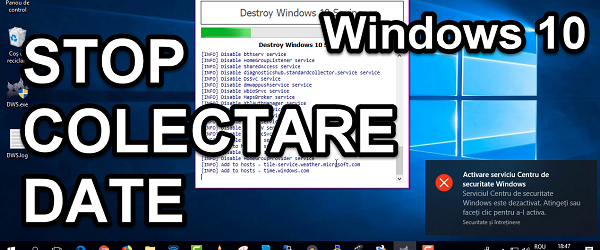

Come smetti di raccogliere i dati di Windows 10: è come un trituratore

Come smetti di raccogliere dati di Windows 10, che è finito come uno svizzero. I dati vengono raccolti con qualsiasi metodo. La raccolta dei dati è diventata uno sport globale, in competizione con i maggiori fornitori di servizi Internet. Al 1 ° posto c'è Google, seguito da Facebook e Microsoft, dopodiché, quelli di Apple, Twitter, Amazon, ecc. Sono più timidi ... eee, lascia che si riprenda ... [Leggi di più ...]

Commenti recenti