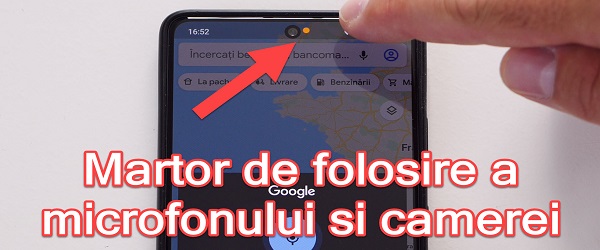

Di cosa tratta il tutorial Fraud Microphone and Camera Use Detector? In questo video tutorial presento un rilevatore per uso fraudolento di microfono e fotocamera, ovvero un'applicazione che rileva e annota quando la fotocamera e il microfono vengono utilizzati sui telefoni Android. Perché dovremmo voler sapere quando vengono utilizzati la fotocamera e il microfono del telefono ... [Leggi di più ...]

Rilevatore di uso fraudolento di microfono e fotocamera su telefoni Android

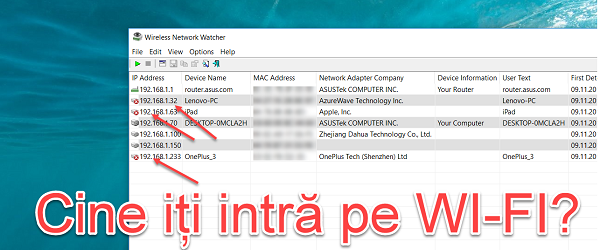

Chi si collega illegalmente sulla rete WI-FI

Chi si connette illegalmente alla tua rete WI-FI Il segnale wireless passa attraverso i muri di casa. Quando utilizziamo una rete Wi-Fi a casa nostra, dobbiamo essere consapevoli che a tale rete wireless possono accedere anche altre persone, vicini o persone nelle vicinanze. Migliore sicurezza della rete Wi-Fi Abbiamo parlato in altre occasioni di sicurezza durante l'accesso ... [Leggi di più ...]

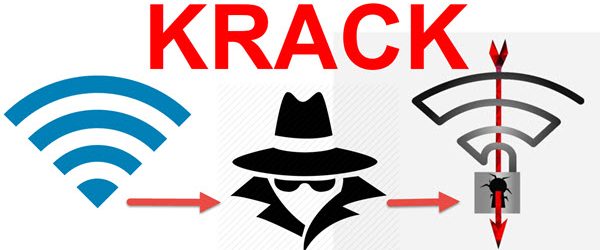

KRACK riguarda TUTTI i router Wi-Fi - SOLUZIONI

KRACK colpisce TUTTI i router Wi-Fi - SOLUZIONI Krack minaccia tutti i router Wi-Fi. Quali soluzioni abbiamo? Cos'è KRACK ATTACK? KRACK è una vulnerabilità scoperta nel protocollo WPA2, a cui sono vulnerabili tutti i router nel mondo. Come funziona KRACK? L'aggressore che sfrutta la vulnerabilità KRACK, si interpone tra il router e il client (telefono, ... [Leggi di più ...]

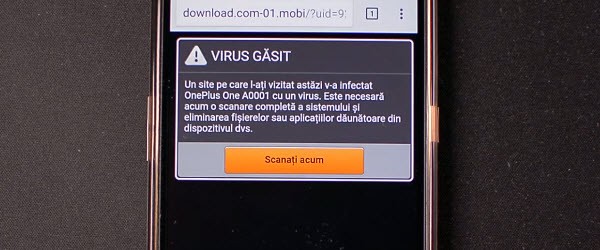

Come sbarazzarsi di telefono scareware

I programmi o le pagine scareware sono una categoria speciale e molto passiva di malware. Sono una sorta di phishing che si basa sulle paure degli utenti per determinare che eseguano determinate azioni. Uno scareware può sollecitarti a installare software, divulgare dati personali, pagare una certa somma di denaro o inviare un SMS a un numero con [Leggi di più ...]

ANTI-HACK, la vulnerabilità Redirect per SMB

Ciao amici, oggi risolveremo il problema con la vulnerabilità "Reindirizzamento a SMB" che è stata scoperta pochi giorni fa e che interessa tutte le versioni di Windows, compreso Windows 10. La vulnerabilità si basa sull'ingenuità delle applicazioni Windows che vogliono accedere non appena si sentono un server SMB. In quel momento vengono sputati i dati di accesso, dove l'attaccante ... [Leggi di più ...]

La libertà va bene, pagare online in modo sicuro e di navigazione

Ciao amici, nel tutorial di oggi presenterò un servizio VPN gratuito e molto veloce. Il servizio VPN si chiama Okay Freedom ed è offerto gratuitamente da Steganos, noto per i suoi prodotti software di sicurezza leggermente più secolari. Qualche tempo fa nel tutorial "Wireshark, intercettare password su reti wi-fi gratuite" ti ho mostrato quanto sia facile è. È ... [Leggi di più ...]

Semplici misure per proteggere e cifrare il traffico di navigazione

Ciao amici, nel tutorial di oggi vedremo alcuni suggerimenti per una navigazione più sicura e per il traffico crittografato quando si utilizza una rete wireless pubblica. Se nel tutorial di ieri su Wireshark, intercettando password su reti wi-fi gratuite, il mio collega Cristi vi mostrerà quanto sia facile per qualcuno intercettare i dati che inseriamo in un sito, oggi [Leggi di più ...]

Metodo DNS poisoning comunemente utilizzato dagli hacker

Il DNS poisoning è un metodo con cui gli hacker danno l'impressione di aver preso il controllo di determinati siti noti o sconosciuti. Il DNS è il protocollo che fa il collegamento tra il nome di dominio e l'indirizzo IP, perché qualsiasi sito in questo mondo ne ha uno. O più indirizzi IP. Quando digitiamo nel browser "google.com" il nostro computer ha tre opzioni per trovare l'indirizzo ... [Leggi di più ...]

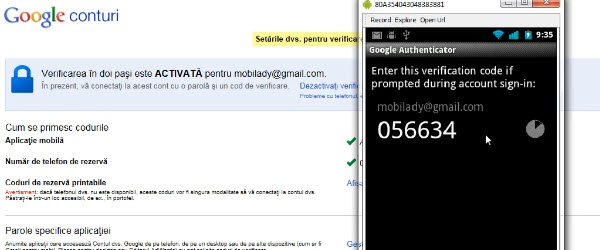

Tieni a bada gli hacker con la verifica in due passaggi per il tuo account Google: tutorial video

Ciao amici, nel tutorial di oggi vedremo come possiamo proteggere il tuo account Google in modo che possa essere impossibile da rompere. In particolare, parleremo dell'opzione "Verifica in due passaggi" o "Verifica in due passaggi" offerta da Google per i suoi utenti al fine di proteggere molto bene il tuo account. Come suggerisce il nome, questa opzione aggiunge un secondo passaggio che [Leggi di più ...]

Commenti recenti